Par Cédric Boddi, Conseiller Principal, Développement et Technologies

La sécurité informatique, de manière globale, est une notion nécessaire, utile – obligatoire? – et pourtant toujours aussi peu mise en place et comprise. Je l’avais déjà illustrée à travers mon précédent billet de blogue sur la faille Log4Shell.

C’est pourquoi j’aimerais après avoir énoncé quelques généralités, aborder un sujet qui me passionne: la sécurité applicative.

Quelques généralités sur la sécurité applicative

Avant toute chose, prenons deux minutes pour détruire plusieurs idées reçues portées par Hollywood, l’inconscient collectif et même les médias d’information :

- Sur l’ensemble de ce qui est considéré comme une attaque informatique provenant de l’extérieur, on estime qu’en moyenne 5% d’entre elles proviennent de l’intervention de Hackers1. Ainsi, les 95% des attaques restantes sont dues à des Lamers2 .

- Sur l’ensemble des cas d’attaques remontés par des entreprises, on estime que seulement 30% proviennent de l’extérieur de l’entreprise. Les 70% des cas restants sont donc dus à des utilisateurs internes à l’entreprise. Voici des cas comptabilisés en tant qu’attaque interne :

– Les erreurs accidentelles,

– Le pur vandalisme / la volonté de nuire,

– La fraude,

– L’espionnage.

Force est donc de constater que pour ce qui concerne la sécurité informatique, l’ennemi n’est pas forcément un génie du mal et encore moins étranger à l’entreprise.

La sécurité applicative

Pour ce billet, nous allons présenter brièvement l’un des pans de la cybersécurité, la bien nommée sécurité applicative. Cette notion n’est pas uniquement focalisée au niveau du développeur ou du PenTester3, elle couvre la totalité du cycle de vie d’un projet logiciel.

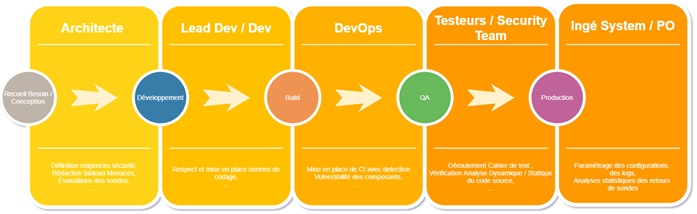

Représentation simpliste du cycle de vie logiciel

Représentation simpliste du cycle de vie logiciel

En effet, tous les rôles peuvent être mis à contribution, et toutes les étapes du projet sont impactées : de l’architecte de la solution au PO, de la conception à l’exploitation en production.

De nombreuses ressources sont disponibles sur Internet pour tenter de nous donner les moyens de nous renseigner et de mettre en pratique des concepts de la sécurité informatique.

Les deux principales ressources pouvant nous intéresser sont CWE (Common Weakness Enumeration) et OWASP Fundation (pour Open Web Application Security Project).

OWASP est une organisation forte de plus de 20 d’expérience. Étant orientée Sécurité Informatique, on y trouve tout ce qui touche de près ou de loin à ce domaine. Que ce soient des explications ou des concepts de sécurité techno agnostique, des ressources dédiées à certaines technologies, en passant par des outils de pentesting3 ou des supports de formations ainsi que des « pense-bêtes » et des best practices pour les équipes.

L’un des principaux attraits de cette fondation est de proposer, tous les 3-4 ans, un top 10 des failles de sécurité (liées aux applications Web) dont le niveau de menace, au niveau mondial, est suffisamment important pour être pris au sérieux par les l’entreprise. Vous pouvez lire ici leur fonctionnement sur la manière dont sont acquises les données et comment elles sont ingérées pour produire un Top 10.

Ces tops 10, dont le dernier en date remonte à 2021, résument des failles, expose un moyen de les tester, mais également une approche ou une solution à mettre en place pour s’en prémunir.

Souvent, la prévention ne suffit pas et un audit de sécurité est nécessaire. Dans ce cas, plusieurs acteurs du projet devront être mis à contribution afin d’assister au maximum l’auditeur.

Que ce soit afin de lui faciliter son audit, ou pour focaliser son attention uniquement sur certains points, des intervenants du projet devront lui porter assistance et les ressources nécessaires lui être remises dans la plupart des cas.

En sortie d’audit, le pentester3 rédigera plusieurs documents parmi lesquels :

- Un rapport d’exécution (souvent haut niveau),

- Un rapport technique détaillé,

- Une conclusion résumant l’état des lieux de l’audit.

Conclusion

Ce billet de blogue se veut le plus simple possible. Il ne présente qu’un survol de notions qui auraient le mérite d’être développées davantage. C’est pourquoi nous vous proposerons prochainement un ebook sur le sujet de la sécurité applicative.

Alors si ce billet vous a déjà plu, mon objectif est atteint! Il ne vous reste donc plus qu’à surveiller la sortie de notre prochain ebook ?

———————-

Lexique

1 Hackers:

personne comprenant le fonctionnement des mécanismes des applications et les exploitants de manière légale ou non.

2 Lamers:

simple utilisateur utilisant les scripts ou les outils fournis / écrits par d’autres.

3 Pentester / Pentesting / Pentest:

Un PENetration TESTER est la personne qui réalisera un test d’intrusion et fera donc l’audit de la plateforme / application cible.